CISO Practice: Industriële spionage

Industriële spionage lijkt vaak een ver-van-mijn-bed show. Binnen verschillende organisaties wordt hier vaak te makkelijk over gedacht. Met name vanuit de business is dit niet iets waar men dagelijks tegenaan loopt of waar men een beeld bij heeft. De focus van de business is vaak meer gericht op business belangen richting klant of het ontwikkelen / bouwen van een product. Ook is bij medewerkers niet altijd wat de waarde is van een bepaald uniek ontwerp (tekening). Het is juist van belang (de menselijke factor) om veilig om te gaan met je bedrijfsbelangen (ontwerp / kroonjuwelen). Specifieke bewustwording is een belangrijk domein waar een CISO aandacht aan moet besteden.

Het grootste deel van de Cyberdreigingen zijn de “standaard” grootschalige aanvallen bijv. ransomware. Dit is helaas bij veel bedrijven nog een vrij makkelijke methode voor kwaadwillende. Hier ga ik nu niet op in. Industriële spionage is een veel interessanter onderwerp.

Industriële spionage

Als je naar industriële spionage gaat kijken dan zit hier vaak een ander belang achter. Een kwaadwillende heeft een bepaald doel te bereiken namelijk bijv. het verkrijgen van bepaalde ontwerpen, formules, product configuraties of samenstellingen. Nederland is een kenniseconomie en een interessant doelwit voor partijen die deze kennis niet in huis hebben. Wat je ziet is dat deze kwaadwillende partijen vaak genoeg tijd, mensen en geld ter beschikking hebben om een geavanceerde aanval op te zetten. De rol van een CISO is dan ook iets meer dan standaard risicomanagement en compliance.

Aanval

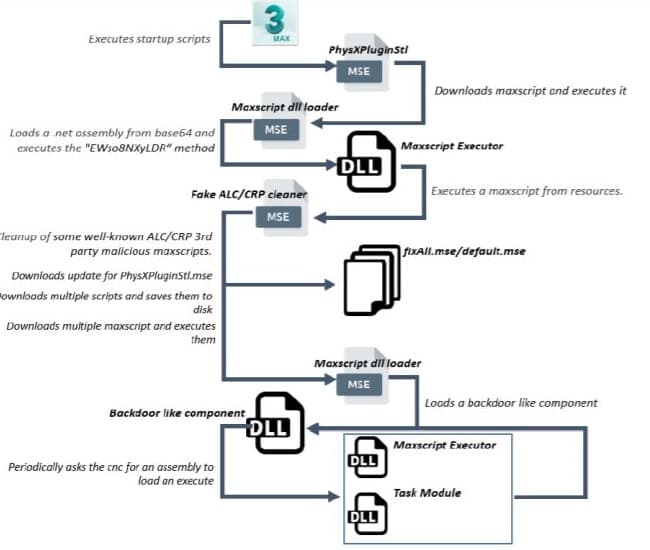

De aanvalsmethode om kennis te verkrijgen is vaak geheel anders (indien de standaard methodes niet werken). De kwaadwillende analyseert het bedrijf of het te bereiken doel. In dit geval (zie onderstaande praktijkcase) wat voor software wordt gebruikt om ontwerpen te maken. De aanval wordt dan op maat gemaakt om het doel te bereiken.

Ik vind “Red Teaming” dan ook belangrijk. En dan bedoel ik niet een standaard penetratietest, maar meer vanuit een “Threat Actors” (kwaadwillende) perspectief. Dit is niet alleen technisch. Je moet de business kennen, processen en de te beschermen voor ogen hebben belangen (het doel). Door deze methode van “Red Teaming” toe te passen kun je doelgerichte maatregelen treffen om je organisatie te beschermen. Bovendien vind ik “Red Teaming” één van de leukste aspecten binnen het CISO domein.

Industriële spionage praktijkcase

De groepering “Hackers-for-hire” maakt gebruik van (malicieus) 3Ds Max plug-in voor industriële spionage.

Volgens een Roemeens Cybersecurity bedrijf Bitdefender gebruikt deze groep een geavanceerde nieuwe methode om wereldwijd spionage activiteiten te laten plaatsvinden. Een groot architectuur bedrijf voor luxe real-estate is geraakt door deze groep. Via Autodesk 3Ds Max software, populaire software voor architectuur, gaming, engineering en software bedrijven om professioneel 3D ontwerpen te maken.

Meer details hoe deze groepering te werk gaat: https://www.hackread.com/hackers-for-hire-3ds-max-plugin-industrial-espionage/

Business

Wat interessant is, is om na te gaan hoe een plug-in van software kan leiden tot een hack. Ik zie het zo voor me: Een onbewust onbekwaam medewerker download een handige tool of plug-in en installeert deze op zijn computer. Zelfs al zou een IT medewerker de software installeren, dan kan het nog lastig zijn om te achterhalen of het een malicieus plugin betreft. Vervolgens misbruikt deze plug-in kwetsbaarheid van software om automatisch connectie te leggen naar kwaadwillende met alle gevolgen van dien.

Is dit iet wat ook kan spelen binnen jouw organisatie en heb je hulp nodig? M.b.t. wat te doen, bewustwording, next-level risico analyse of Red Teaming opzetten binnen je organisatie. Laat het mij weten.

source: hackread.com